最新規制に準拠した医療機器のサイバーセキュリティ対策をモデルベースアプローチで実現

皆さま、こんにちは。

IDAJの小川です。

医療機器のIoT化に伴って、医療・ヘルスケア製品に対するサイバー攻撃が年々増加しています。医療機器のセキュリティインシデントは患者の健康・生命を脅かす危険性があるため、サイバーセキュリティ対策の重要性は論を俟ちません。欧州や米国などの各国で対応が進み、欧州では2021年よりMDR/IVDR規制によって医療機器のセキュリティ対策が必要となりました。

日本においても「医薬品、医療機器等の品質、有効性及び安全性の確保等に関する法律(薬機法)」が改正され、2023年10月よりセキュリティ要件が追加されたISO 14971(JIS T 14971)・IEC 62304(JIS T 2304)への適合が必要となります。さらに、2024年4月からIMDRF(国際医療機器規制当局フォーラム)によるガイダンス・ISO 81001-5-1への適合も必要です。これらは製品の開発段階から破棄に至るまでのライフサイクル全体にわたって、組織的にサイバーセキュリティ対策を実施することを要求するもので、広範な組織的かつ技術的な対応をとることになります。

ここでは、規制に準拠したサイバーセキュリティ対策の支援ソリューションとして、弊社で取り扱っているツール群をご紹介します。

サイバーセキュリティ対策支援

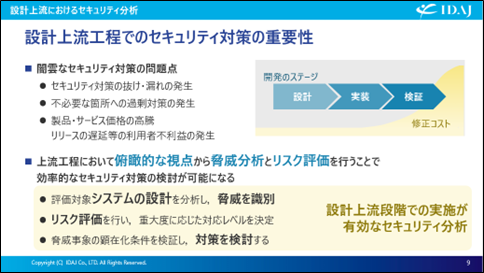

セキュリティ対策の一般論としては、俯瞰的な視点から脅威分析とリスク評価が可能になりますので、設計の上流段階でセキュリティ分析を行うことが効果的なセキュリティ対策のために必要です。

セキュリティ対策(一般論としての設計上流のセキュリティ分析)

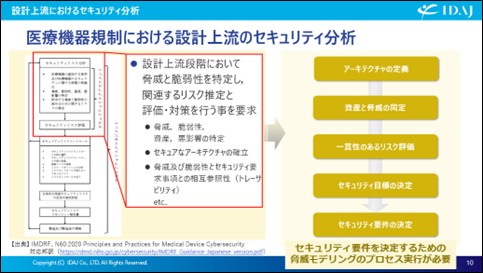

2024年4月から薬機法の要件として適合が必要となったIMDRFガイダンスでは、設計上流において脅威と脆弱性を推定し、それに関連するリスクの推定と評価・対策を行うために「脅威、脆弱性、資産、悪影響の特定」、「セキュアなアーキテクチャの確立」、「脅威及び脆弱性とセキュリティ要求事項との相互参照性(トレーサビリティ)」といった一連の分析活動を求めています。

IMDRFガイダンスにおける設計上流のセキュリティ分析

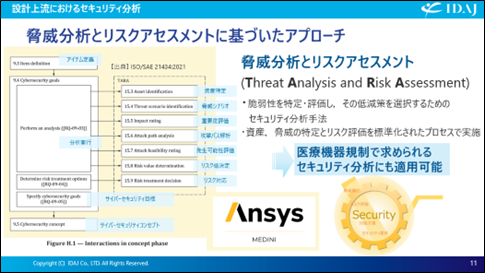

この設計上流におけるセキュリティ分析活動を支援する統合分析プラットフォームとして、弊社が取り扱っているのがAnsys medini analyzeです。Ansys medini analyzeでは「脅威分析とリスクアセスメント」という脅威モデリング手法を標準的に備えています。これは、自動車のサイバーセキュリティ規格であるISO/SAE 21434で実施することが要求されている手法で、資産・脅威の特定とリスク評価を、標準化されたプロセスで実施することでサイバーセキュリティ要件を決定することができます。医療機器規制で求められるセキュリティ分析をより具体的に示したものとなっていますので、医療機器規制にも適用可能です。

脅威分析とリスクアセスメント

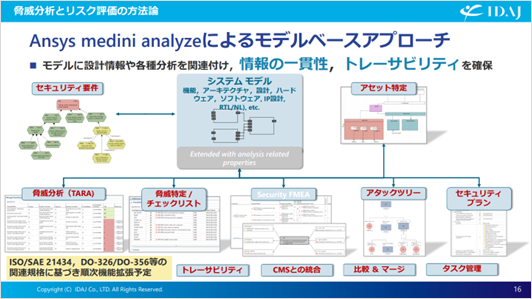

Ansys medini analyzeでは、脅威分析とリスクアセスメントで要求される様々な分析活動が実施できるのはもちろん、情報の整合性の確保やトレーサビリティを、システムモデルを中核にして分析情報を紐づけるモデルベースアプローチによって解決することができます。

Ansys medini analyzeによるモデルベースアプローチ

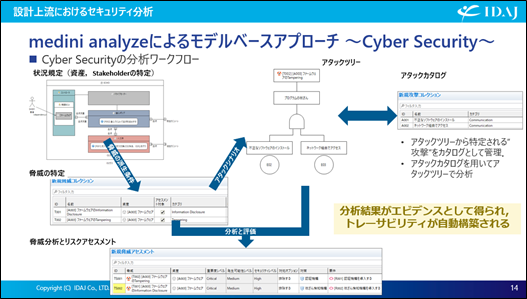

脅威分析とリスクアセスメントの具体的な実施イメージを示します。Ansys medini analyze上での資産の特定とセキュリティ属性の設定、STRIDE手法による脅威の自動導出、HEAVENS手法に基づくリスク評価、アタックツリーによる攻撃経路の分析、セキュリティ対策の検討、グラフィカルエディタ上でのサイバーセキュリティコンセプトの定義までの一連の流れがご理解いただけるものと思います。

Ansys medini analyzeによるサイバーセキュリティ分析

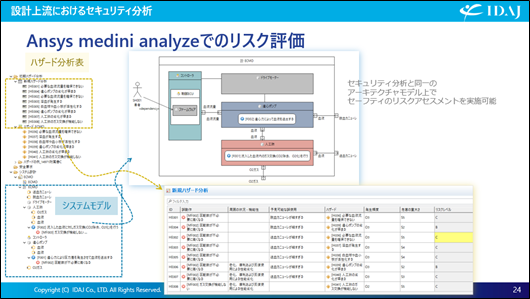

一方で医療機器規制においては、既存のリスクマネジメント、いわゆるセーフティに対するリスク分析の枠組みの中でセキュリティ分析も実施することが求められています。セーフティとセキュリティを独立して分析を進めると、相反する目標・要件の導出に繋がることがあるため、セーフティとセキュリティを統合して検討できる分析プロセスの構築が重要です。Ansys medini analyzeは、もともと機能安全分析プラットフォームとして誕生したため、セーフティとセキュリティの統合分析をサポートすることが可能です。

セーフティとセキュリティの対応

Ansys medini analyzeでのリスク分析

続くソフトウェア開発では、Ansys SCADEを用いたサイバーセキュリティ対策ソリューションがご提案可能です。

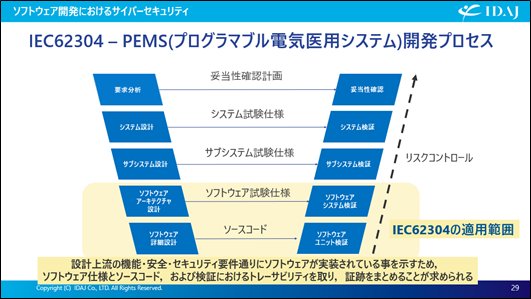

医療機器のソフトウェア開発で適用が求められるIEC 62304で示されているPEMS(プログラマブル電気医用システム)開発プロセスでは、設計上流で策定された機能要求や安全要求・セキュリティ要件をもとにソフトウェア要件を定め、その要件を実現するためのソフトウェアアーキテクチャ設計、ソフトウェア詳細設計を行い、設計内容に忠実なソースコードの実装が求められます。そして設計に従った実装となっていることを示すため、アーキテクチャ、詳細設計に対する検証作業が必要です。また、これらの活動の妥当性を示すために、設計、実装、検証の各プロセスで得られた成果物に対してトレーサビリティを確保し、証跡としてまとめなければなりません。

IEC62304・PEMS(プログラマブル電気医用システム)開発プロセス

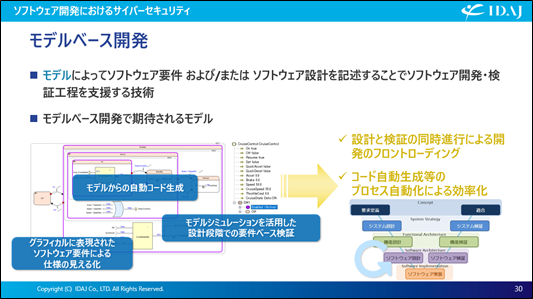

このような規格準拠のプロセスに沿った開発を効率的に進めるために注目されているのが、モデルベースによるソフトウェア開発です。モデルベース開発は、ソフトウェア要件やソフトウェア設計をグラフィカルなモデルで記述することで、ソフトウェア開発・検証工程を支援する技術です。ソースコードを直接記述するのではなく、詳細設計の仕様をグラフィカルに記述してシミュレーションによる検証を行うことで、設計段階での不具合や脆弱性の検出ができ、開発の効率化や手戻り工数の削減を目指します。

モデルベース開発のモデルでは、「ソフトウェア要件をグラフィカルに表現することで仕様を見える化」、「モデルシミュレーションを活用した設計段階での要件ベースの検証」、そして「モデルからの自動コード生成」などが期待できます。

モデルベース開発

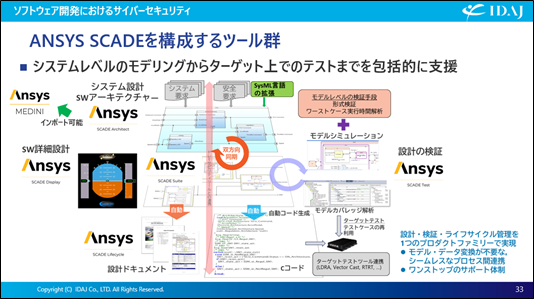

こういった期待に応え得るモデルベース開発環境であり、IEC62304に準拠した開発を可能にするのがAnsys SCADEです。Ansys SCADEは航空・宇宙・原子力・鉄道・医療機器といった高い安全性と信頼性が求められ、規格の認証取得が必須となるシステム開発で幅広く導入されている開発環境です。

Ansys SCADEを構成するツール群

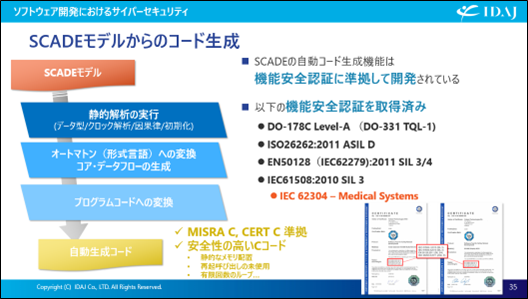

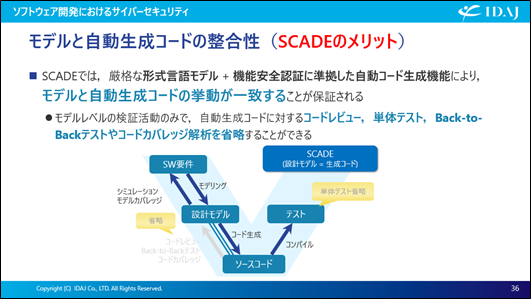

Ansys SCADEの大きな特色が、詳細設計モデルからのコード生成機能が機能安全規格のツール認定を取得済みである点です。Ansys SCADEが採用している形式手法は、形式言語モデルとその生成コードとの振る舞いが一致することがツール認定によって保証されており、IEC61508を始め、IEC 62304もその対象に含まれています。これによって、開発者がツールの妥当性を認証機関に示す必要が無く、認証取得のための工数を大幅に削減することができます。また生成コードの品質は、安全なCコード開発のガイドラインであるMISRA C、セキュリティを確保するためのコーディングガイドラインであるCERT Cに準拠しており、コードレベルでのガイドラインへの準拠性の確認作業が不要です。

Ansys SCADEモデルからのコード生成

モデルと自動生成コードの整合性

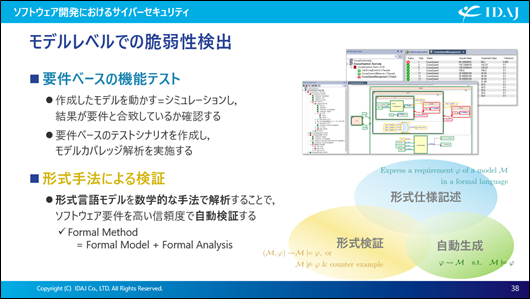

モデルが形式言語であることは、生成コードとの一致性だけでなく、形式検証が無条件に実施可能であることもメリットです。モデルベース開発における検証活動には、要件ベースの機能テストと形式検証の2つの手法があります。要件ベースの機能テストは、いわゆるモデルシミュレーションによってシミュレーション結果が要件と合致しているかを確認するものであり、要件ベースのテストシナリオを作成し、モデルカバレッジ解析を実施することになりますが、用意できるシナリオは有限個になりますので、テストの抜け漏れが発生する可能性が否定できません。

これに対して形式検証は、形式言語モデルを数学的な手法で解析することで、モデルに対するいかなる入力に対しても、ソフトウェア要件が常に成り立つことを高い信頼度で自動検証する技術です。

モデルレベルでの脆弱性検出

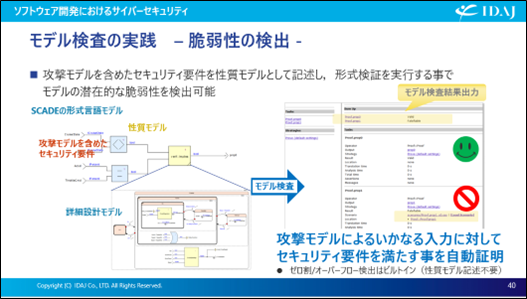

この形式検証を実行するには、入力となるモデルが形式言語である必要がありますが、Ansys SCADEの詳細設計モデルは形式言語ですので、無条件に形式検証を実施し、脆弱性の検出に有効活用することが可能です。脆弱性を突くための攻撃モデルも含めたモデル化をAnsys SCADEで行い、そのモデルに対して形式検証を実施することで、攻撃モデルによるいかなる入力に対してもセキュリティ要件を満たすことを自動証明し、モデルの潜在的な脆弱性が検出可能となるのです。また、脆弱性の検査項目として必須なゼロ割・オーバーフロー検出は、ビルトインとなっていますので、そのためのモデル化の作業は不要です。

モデル検査の実践(脆弱性の検出)

本記事の内容にご興味がおありの方は、詳細のご説明や資料提供、デモンストレーションが可能ですので、ご遠慮なく下記までご連絡くださいますようお願いいたします。

株式会社 IDAJ 営業部

E-mail:info@idaj.co.jp

TEL: 045-683-1990