セキュアでなければ安全ではない ~サイバー攻撃の被害を防ぐセキュリティ対策~(その2)

皆さま、こんにちは。

IDAJの小川です。

前回に引き続いて、「サイバー攻撃の被害を防ぐセキュリティ対策」についてご紹介します。

Ansys medini analyze for Cybersecurityによる脅威分析の4つ目の項目から。

1.評価対象のモデリング

2.資産の特定とセキュリティ属性の設定

3.脅威の識別

4.脅威のリスク評価(リスクアセスメント)

5.アタックツリーを用いた攻撃パス分析

6.リスク対処法の検討

7.セキュリティ目標とセキュリティ要件の定義

4.脅威のリスク評価(リスクアセスメント)

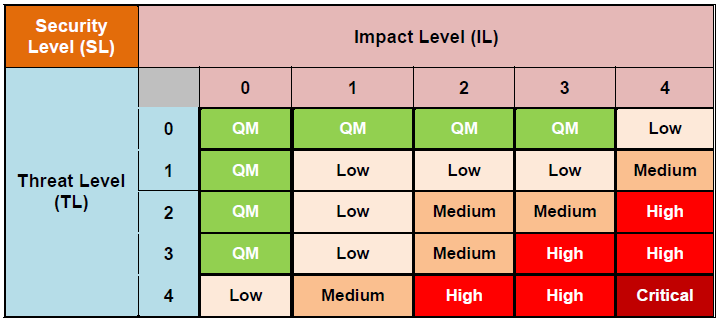

識別された脅威に対するリスクの評価(リスクアセスメント)では、脅威が顕在化した場合に想定される被害規模および脅威の発生可能性・攻撃難易度の2つを同時に考慮することによって、各脅威のリスク評価を行います。想定される被害が大きくてもほとんど顕在化する見込みのない脅威であれば、要求されるセキュリティレベルは低くなります。脅威分析におけるリスク評価手法はいくつか存在しますが、Ansys medini analyze for CybersecurityではHEAVENSの手法がデフォルトで使用されます。HEAVENS(HEAling Vulnerabilities to ENhance Software Security and Safety)とは、2013年4月から2016年3月にかけて実施されたスウェーデン自動車業界のセキュリティプロジェクトです。HEAVENSにおけるリスク評価では、各脅威の重要度レベル(Impact Level)と発生可能性レベル(Threat Level)を評価し、以下のリスクグラフによりセキュリティレベル(Security Level)を決定します。

HEAVENSリスクグラフ

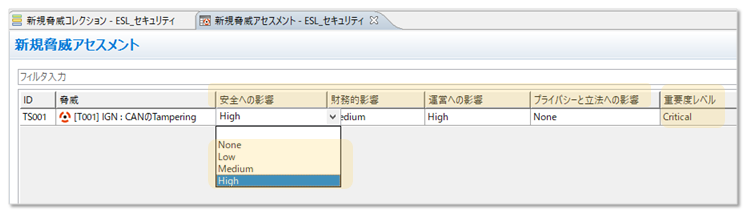

重要度レベルの評価観点(影響の種類)は以下の4項目です。これらはISO/SAE 21434DISにおいても、道路利用者に対する影響を評価する際に核となる影響カテゴリであるとされ、それぞれNone、Low、Medium、Highの4段階で評価し、重要度レベルを決定します。

・安全性への影響(Safety)

・財務的影響(Financial)

・運営への影響(Operational)

・プライバシーと立法への影響(Privacy and legislation)

重要度レベル(Impact Level)の評価項目と重要度レベル

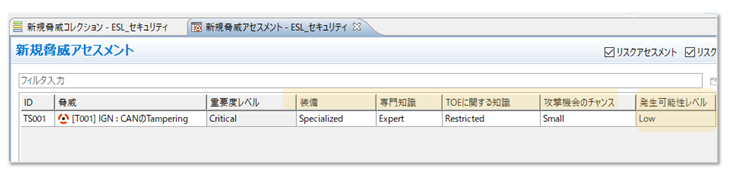

発生可能性レベルの評価観点は以下の4項目です。

・装備(Equipment)

・専門知識(Expertise)

・TOEに関する知識(Knowledge about TOE)

・攻撃機会のチャンス(Window of opportunity)

発生可能性レベル(Threat Level)の評価項目と発生可能性レベル

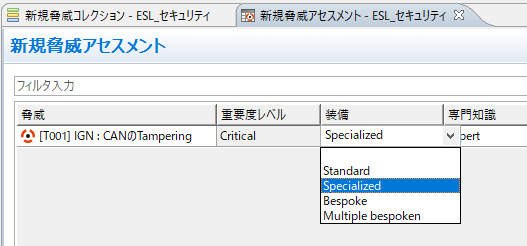

「装備」は、脆弱性を特定または悪用したり、攻撃を仕掛けるために必要な機器の特性に関する評価項目です。簡単に入手可能な一般機器なのか、流通が制限されている入手困難な機器なのか等の観点から4段階の評価を行います。

装備の評価項目

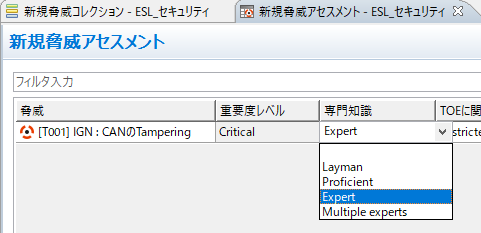

「専門知識」は、攻撃を実施するために必要な知識レベルに関する評価項目です。特段の知識がなくても実行可能な攻撃なのか、セキュリティや攻撃手法に関する専門的な知識が必要か等の観点から4段階の評価を行います。

専門知識の評価項目

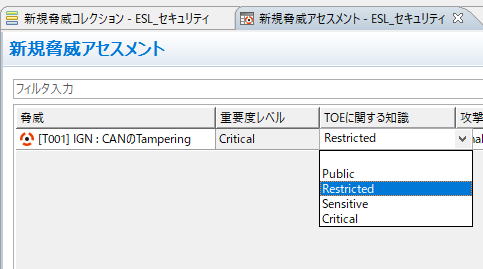

「TOEに関する知識」は、TOEに関する情報の可用性に関する評価項目です。インターネットで公開されているのか、組織内のみで共有されている機密情報なのか等の観点から4段階の評価を行います。

TOEに関する知識の評価項目

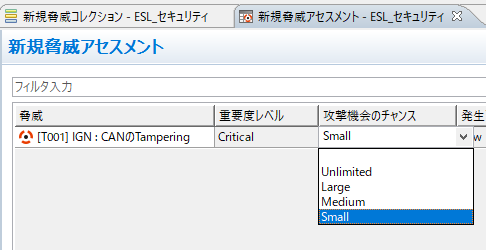

「攻撃機会のチャンス」の項目では、攻撃者がTOEに攻撃を仕掛けるために必要な論理、物理、リモートなどのアクセスタイプと、無制限、制限などのアクセス期間を組み合わせ、攻撃発生可能性を4段階で評価します。

攻撃機会のチャンスの評価項目

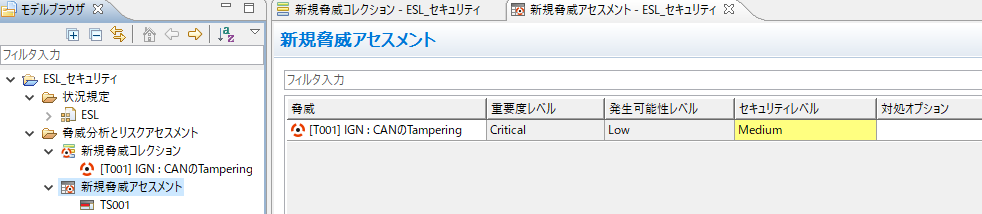

なお、各脅威の発生可能性レベル評価時には、脅威が顕在化する攻撃パスの分析を行って攻撃が成立する条件を事前に明確化し、それらの情報を踏まえて評価する必要があります。そのための攻撃パス分析手法として、Ansys medini analyze for Cybersecurityでは、次に述べるアタックツリーを用いた分析がサポートされています。これらの項目の評価結果を脅威アセスメント表にまとめていくと、重要度レベルと発生可能性レベルが決定され、最終的にHEAVENSのリスクグラフに基づいたセキュリティレベルが決定されます。

重要度レベルと発生可能性レベルから決定されたセキュリティレベル

5.アタックツリーを用いた攻撃パス分析

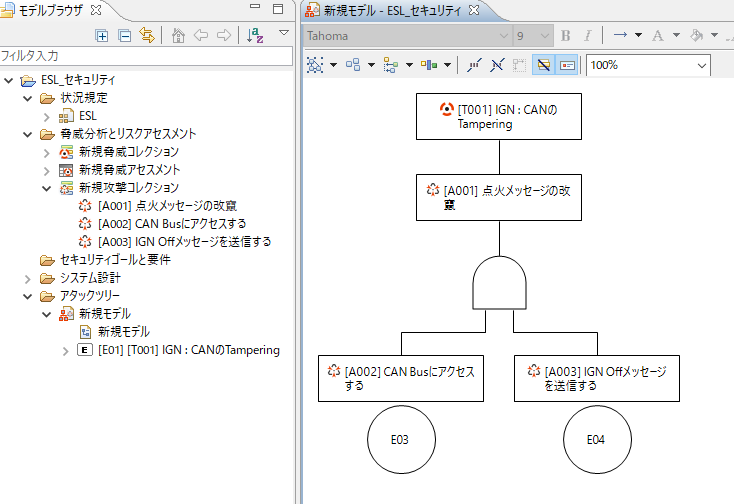

アタックツリーとは、安全分析分野で使用される故障解析手法のFTA(Fault Tree Analysis)と同様の考え方に基づいて、脅威を顕在化させる攻撃手法および顕在化条件を抽象度の高い方からより詳細にブレークダウンして、それらの間の因果関係を木構造で表現したものです。木構造の最上位ノードに識別した脅威を配置し、その下に攻撃手法・脅威の顕在化条件をAND/ORゲートで分解したツリーを形成していきます。以下は、最上位ノードに“IGN:CANのTempering”の脅威を配置し、それが実現する攻撃として“点火メッセージの改竄”を、さらにそれが実現する攻撃・条件として“CANBusにアクセスする”AND “IGN Offメッセージを送信する”とブレークダウンしたツリーを作成した例です。

アタックツリーの例

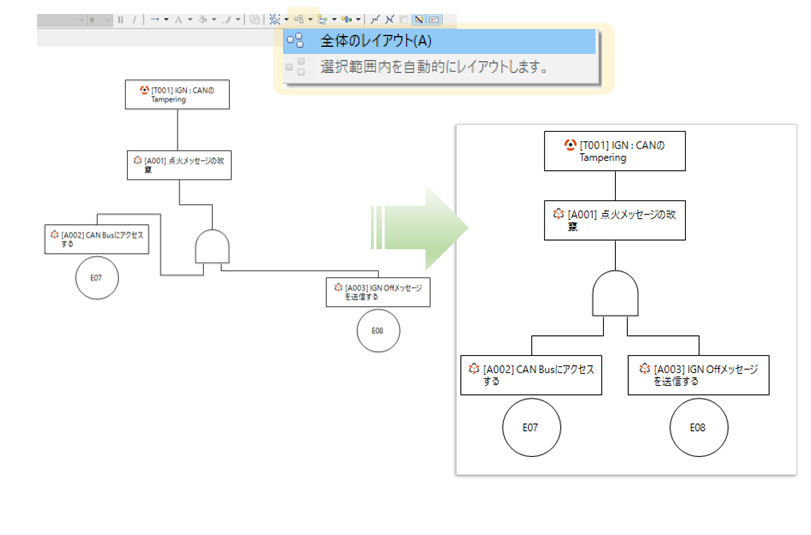

Ansys medini analyzeのアタックツリーのエディタには、自動レイアウト機能が搭載されています。そのため、ツリーのレイアウトに注意を払うことなく、事象とゲートの配置による条件検討作業にのみ集中することができます。

ツリーの自動レイアウト機能

アタックツリーを作成することで、脅威が顕在化する条件・攻撃パスを可視化することができ、脅威の発生可能性についての検討を見通しよく実施することができます。また、評価対象である現状の設計に対して攻撃されやすい箇所の特定が容易になり、セキュリティ要件を効率よく検討することも可能になります。

6.リスク対処法の検討

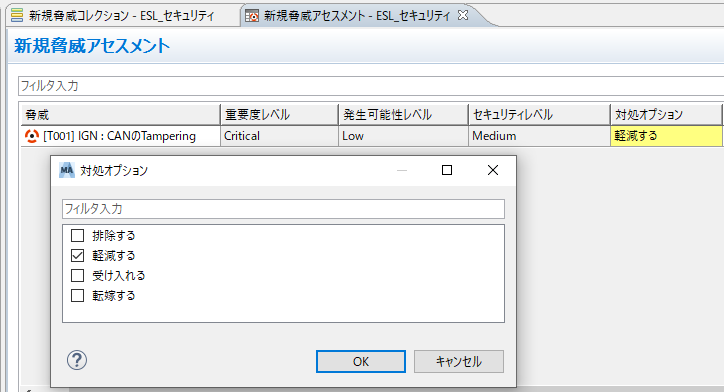

各脅威のリスク評価が完了したら、それぞれのリスクに対してどのように対処するかを、脅威や攻撃パスの内容、リスク評価結果をもとに決定します。

【各リスクへの対応】

・排除する(avoiding):リスクの発生要因である要素を設計から除去する

・軽減する(reducing):リスクを軽減する設計変更、セキュリティ対策を実施する

・受け入れる(accepting):リスクを受容する

・転嫁する(transferring):サイバー保険、契約等でリスク対応の責任を第三者に転移する

Ansys medini analyze for Cybersecurityでは、脅威アセスメント表上で、識別された脅威ごとに、対応する対処法を管理することが可能です。

対処オプションの選択

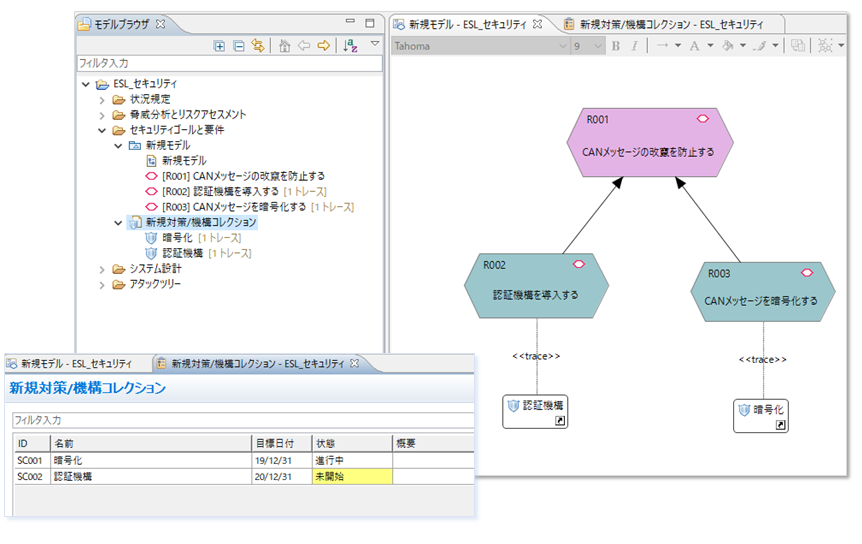

7.セキュリティ目標とセキュリティ要件の定義

決定したリスク対処法に応じて、達成すべきセキュリティ目標と、セキュリティ目標を実現するためのセキュリティ要件を定義します。Ansys medini analyze for Cybersecurityでは、グラフィカルエディタ上でセキュリティ目標とセキュリティ要件を定義し、それらの間の関連性を表現することが可能です。また要件に対応する対策を対策コレクションとして管理し、それらの間のトレース関係を容易に構築することもできます。

セキュリティ要件の定義

以上が、Ansys medini analyze for Cybersecurityにおけるセキュリティ分析の大まかな流れです。次回は、Ansys medini analyze for Cybersecurityの特長をご紹介します。

■IDAJがご提供するオンラインコンテンツをご紹介しています。

■オンラインでの技術相談、お打合せ、技術サポートなどを承っています。下記までお気軽にお問い合わせください。ご連絡をお待ちしています。

株式会社 IDAJ 営業部

E-mail:info@idaj.co.jp

TEL: 045-683-1990