セキュアでなければ安全ではない ~サイバー攻撃の被害を防ぐセキュリティ対策~(その1)

皆さま、こんにちは。

IDAJの小川です。

今回から、数回にわたって「サイバー攻撃の被害を防ぐセキュリティ対策」についてご紹介したいと思います。しばらくお付き合いいただけますと幸いです。

近年急激に、様々な機器やシステムが外部ネットワーク環境に接続する状況が当然となる中、それらをターゲットとしたサイバー攻撃の被害を防ぐセキュリティ対策の重要性が日に日に高まっています。特に、CASE関連技術の進展により大転換期を迎えている自動車分野では、車両サイバーセキュリティへの対応は喫緊の課題です。2021年の1月からは、昨年6月に国連欧州経済委員会の自動車基準調和世界フォーラム(WP.29)において採択された2つのレギュレーションが、UN-R 155 CSMS(Cyber Security Management System) および UN-R 156 SUMS(Software Update Management System)として発効し、日本や欧州をはじめとする1958年協定加入国では、今後、これらの要件を満たしたセキュリティ対策を車両のライフサイクル全体にわたって実施することが型式認証取得の条件となりました。また、車両サイバーセキュリティに関する国際標準規格であるISO/SAE 21434の策定作業も進んでいます。本記事の執筆時では国際規格原案(Draft of International Standard:DIS)の段階ですが、今後最終国際規格案(Final Draft of International Standard:FDIS)を経て、正式規格(International Standard:IS)として発行される予定であるとされています。

If it’s not secure, it’s not safe.

セーフティを考慮する必要性のあまりなかったITシステムを超えて、実体を持つモノ、さらには自動車のようなセーフティクリティカルなシステムがネットワークに接続する時代が到来する中で、セキュリティとセーフティを統合して効率的に検証するプロセスを確立することの重要性は一段と高まっています。

セキュリティを含めた安全性・信頼性エンジニアリングのために、IDAJでは、Ansys medini analyzeをご提供しています。Ansys medini analyzeは、ISO26262、IEC61508、ARP4754Aなどの機能安全規格で求められる安全性や信頼性を分析するための統合ソリューションとしてご利用いただいてきましたが、バージョン 2020R1から、サイバーセキュリティ面での分析機能を持つアドオンモジュール「Ansys medini analyze for Cybersecurity」のご提供が可能になっています。

ここからは、安全性・信頼性エンジニアリングについて、より具体的に示すために、IDAJで取り扱っているAnsys medini analyzeでの取り組みを例にしますが、アプローチや考え方、作業の流れなど、別ツールをご利用いただいた場合でも、ご参考にいただけるものと思います。

■俯瞰的な視点からの脅威分析とセキュリティ対策検討の重要性

最初にAnsys medini analyze for Cybersecurityが前提とする脅威分析の考え方についてご説明します。サイバー攻撃の手口が多様化している昨今、攻撃機会も増加の一途をたどっています。またシステムの大規模化・複雑化に伴い、システムに脆弱性が混入する確率も高まってきました。そうした状況においては、見通し悪く闇雲にセキュリティ対策を行ってしまうと、以下のような問題が発生するおそれがあります。

・セキュリティ対策に抜け・漏れが発生する

・不必要に過剰な対策を施してしまう

・その結果、サービス価格の高騰やリリース遅延等の利用者不利益が発生する

また、開発のステージが設計から実装、検証へと進行するに従って、新たに判明した脆弱性に対する修正コストは上がります。これは、開発ステージが進むほど、既存の成果物との整合性を保ちつつ開発が完了した箇所に対して影響を与えないように対策を実施することが困難になるからです。

開発ステージと脆弱性修正コストの関係

このような事態を避けるためには、上流工程において俯瞰的な視点から脅威識別とリスク評価を実施し、その結果に基づいてセキュリティ対策を検討することが重要です。

【脅威分析の手順】

1.評価対象システムの設計を分析し、脅威を識別する

2.各脅威のリスクを評価し(リスクアセスメント)、重大度に応じて対応を決定する

3.脅威事象の顕在化条件を検証し、対策を検討・要件化する

Ansys medini analyze for Cybersecurityもこの脅威分析の考え方に基づいて、脅威識別、リスク評価、セキュリティ対策の検討、セキュリティ要件の定義および成果物の管理を支援します。なお、セキュリティ対策として、バッファオーバーフロー対策やSQLインジェクション対策といった実装工程での対策を想起される方も多いかと思いますが、これらはコーディングによるセキュリティ対策であり、上記の脅威分析では対応することができないため、別途対応が必要となります。その場合でも事前に上流での脅威分析を実施しておくことで、対策実施箇所を限定し、過剰な対策実施を回避するといった効果が期待できます。

■Ansys medini analyze for Cybersecurityによる脅威分析

次に、Ansys medini analyze for Cybersecurity上での脅威分析について詳しくご紹介します。

1.評価対象のモデリング

2.資産の特定とセキュリティ属性の設定

3.脅威の識別

4.脅威のリスク評価(リスクアセスメント)

5.アタックツリーを用いた攻撃パス分析

6.リスク対処法の検討

7.セキュリティ目標とセキュリティ要件の定義

1.評価対象のモデリング

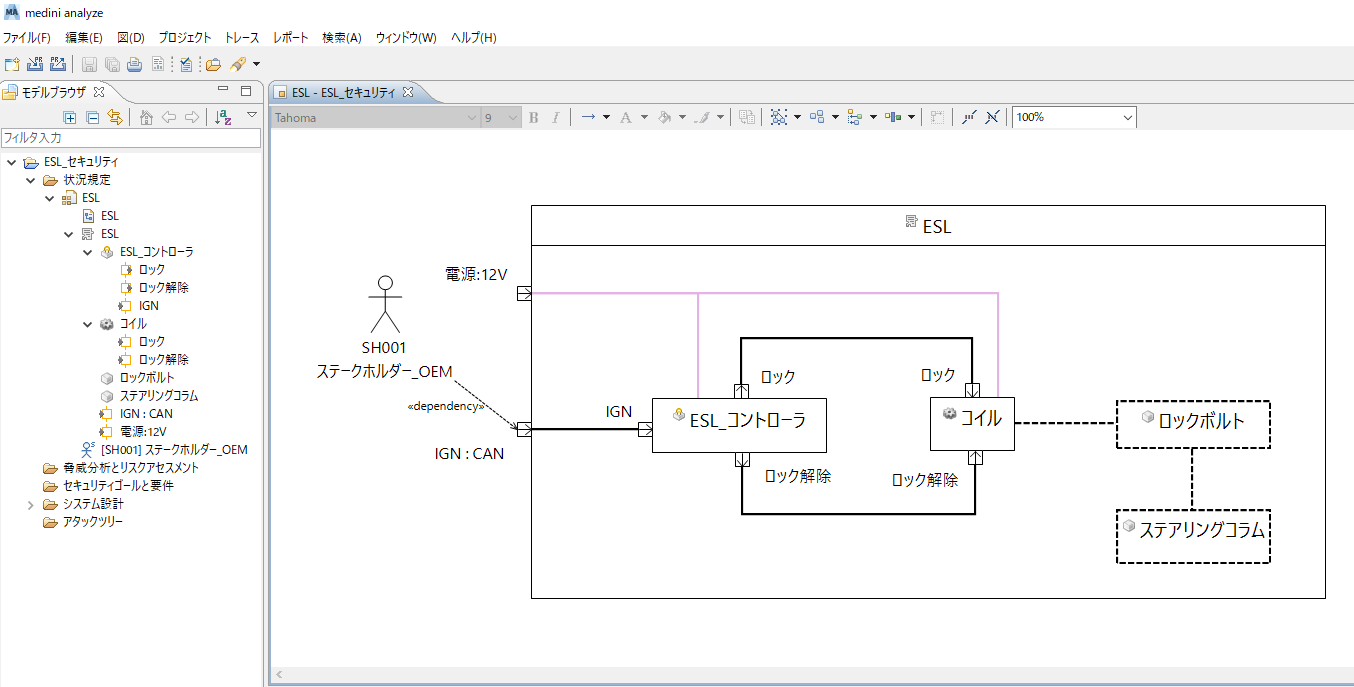

Ansys medini analyzeは、各種の機能安全規格で求められる安全性分析や信頼性分析を、SysML言語で記述したシステムアーキテクチャモデルに関連付けて実施するモデルベース・システム指向のアプローチを採用していますが、Ansys medini analyze for Cybersecurityも同様のアプローチを採用しています。Ansys medini analyze for Cybersecurityでは、まず評価対象となるシステムをSysML言語によりモデリングすることが出発点です。ここでのモデリング対象は、ISO/IEC 15408(コモンクライテリア)ではTOE(Target Of Evaluation)、ISO/SAE 21434 DISではItemと呼ばれる内容に該当します。評価対象のモデリング例として、電子ステアリングロック(ESL)のモデルを示します。なお、既存のSysMLモデルが存在する場合には、外部からAnsys medini analyze上にインポートすることが可能です。従来のRational Rhapsody、Enterprise Architect、SCADE ArchitectのSysMLモデルおよびMALTAB/Simulinkに加え、2020R2からはCAMEO Systems Modeler(MagicDraw)のSysMLモデルのインポートがサポートされました。

評価対象のモデリング

2.資産の特定とセキュリティ

属性の設定評価対象のモデリングが完了したら、モデル要素の中から資産を特定し、セキュリティ属性を設定します。セキュリティの文脈における資産とは、セキュリティ上の脅威から保護する必要のあるシステム上の機能や情報を指し、開発対象のユースケースや、現時点で参照可能な設計情報からシステム構造を整理してリストアップします。資産とするモデル要素を特定したら、該当するモデル要素のプロパティにチェックを入れることで、資産としての設定が完了します。資産として設定したモデル要素には、資産としてのセキュリティ属性を設定します。セキュリティ属性は、情報セキュリティの3要素と呼ばれる機密性(Confidentiality)、完全性(Integrity)、可用性(Availability)に加え、真正性(Authenticity)、認可性(Authorization)、否認防止(Non-Repudiation)の6つの属性の中から一つまたは複数選択することが可能です。以下では、電子ステアリングロックのモデル上のイグニッションスイッチ(ポート名:IGN、型:CAN)を資産として設定し、イグニッションスイッチからコントローラへのCAN通信メッセージの改竄によりステアリングロックが誤動作する危険性があるという観点から、セキュリティ属性としてIntegrity(完全性)を設定しています。

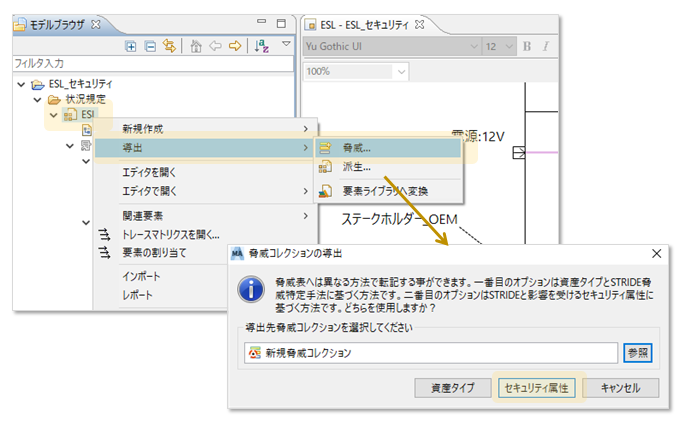

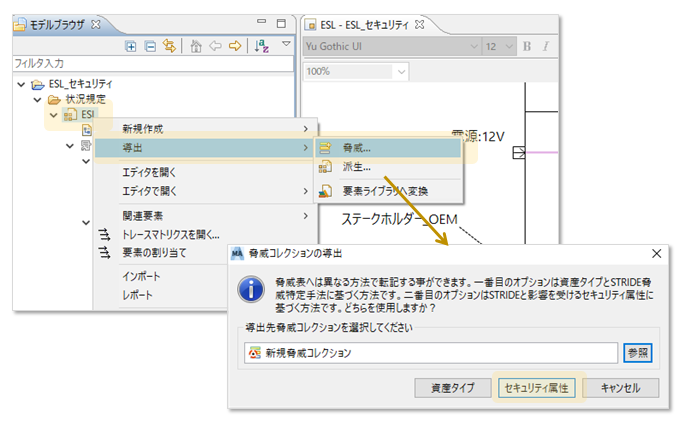

評価対象モデルからの脅威導出

3.脅威の識別

特定された資産とそのセキュリティ属性の情報から、脅威の識別を行います。Ansys medini analyze for Cybersecurityには、Microsoft社が提唱したSTRIDE手法に基づき、設定した資産セキュリティ属性に対応する脅威を漏れなく自動的に識別する仕組みがあります。評価対象モデルを右クリックし、表示されるダイアログに従って脅威の導出を行います。

評価対象モデルからの脅威導出

STRIDEとは、脅威を識別する際に適用する以下の6つの分類の頭文字を示したものです。

・Spoofing(なりすまし)

・Tampering(改竄)

・Repudiation(否認)

・Information Disclosure(情報漏洩)

・Denial of Service(DoS攻撃)

・Evaluation of Privilege(特権昇格)

識別された脅威は、脅威コレクションとよばれるカタログで一括管理されます。脅威コレクション上に、手動で新たな脅威を設定し、次に述べるリスク評価の対象とすることも可能です。以下にSTRIDE手法により自動的に導出された脅威と脅威コレクションを示します。Integrity(完全性)の裏返しとしてTampering(改竄)の脅威が導出されていることがわかります。

■IDAJがご提供するオンラインコンテンツをご紹介しています。

■オンラインでの技術相談、お打合せ、技術サポートなどを承っています。下記までお気軽にお問い合わせください。ご連絡をお待ちしています。

株式会社 IDAJ 営業部

Webからのお問い合わせはこちら

E-mail:info@idaj.co.jp

TEL: 045-683-1990